SSL Zertifikate: Unterschied zwischen den Versionen

Maxl (Diskussion | Beiträge) |

K (→Linux Script zum generieren eines eigenen SSL-Zertifikat: - Angabe zur Tagesanzahl wg. Überlauf bei Generierung) |

||

| Zeile 27: | Zeile 27: | ||

== Linux Script zum generieren eines eigenen SSL-Zertifikat == | == Linux Script zum generieren eines eigenen SSL-Zertifikat == | ||

| − | + | <pre> | |

| − | + | #!/bin/sh | |

| − | + | ############################### | |

| − | + | # script to generatate a self signed ssl certificate | |

| − | + | ############################### | |

| − | + | openssl req -new > server.cert.csr | |

| − | + | openssl rsa -in privkey.pem -out server.cert.key | |

| − | + | openssl x509 -in server.cert.csr -out server.cert.crt -req -signkey server.cert.key -days 9000 | |

| − | + | cat server.cert.key server.cert.crt > server.pem | |

| − | + | cat server.cert.crt > cacert.pem | |

| − | + | mkdir ./generatedCERT | |

| − | + | mv server.pem ./generatedCERT/ | |

| − | + | mv cacert.pem ./generatedCERT/ | |

| − | + | echo 'new certificate is stored in ./generatedCERT/' | |

| − | + | echo 'copy server.pem and cacert.pem to /etc/enigma2/' | |

| + | </pre> | ||

| + | |||

| + | Eine Anmerkung: Falls openssl bei Generieren des Zertifikates beim 3. Befehl (mit x509) einen Fehler ausgibt, muss die Anzahl der Tage verringert werden. Der Stichtag für den Überlauf der Variablen ist im Jahr 2036 und die Anzahl der Tage darf nicht größer sein als bis zu diesem Stichtag. | ||

| + | |||

| + | Falls auf der Dreambox OpenVPN installiert ist, sollte dieses Script 1:1 auf der Dreambox laufen. | ||

| + | |||

| + | Wichtig noch: Nach Generierung der Zertifikatsdateien müssen die Dateien server.pem und cacert.pem in den Ordner /etc/enigma2 auf der betreffenden Dreambox kopiert werden. Der Rest der Dateien braucht NICHT auf die Box kopiert werden. | ||

| + | |||

'''Zurück zur Übersicht:[[Gemini-Wiki:Portal]] oder [[Hauptseite]]''' | '''Zurück zur Übersicht:[[Gemini-Wiki:Portal]] oder [[Hauptseite]]''' | ||

Version vom 24. Januar 2011, 11:43 Uhr

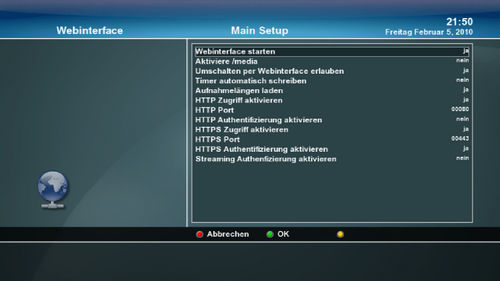

verschlüsselter SSL Webinterface Zugriff

3c5x9 hat uns Support für die verschlüsselte Übertragung via SSL in das WebInterface eingebaut. Es ist nun möglich, auf Ports einzeln die Verschlüsselung einzuschalten und damit die Verbindung über das Internet zu sichern. Passwörter, sensible Dokumente oder Daten werden damit nicht mehr in Klartext durch das Internet übertragen.

ACHTUNG: Benutzt wird dazu OpenSSL und selbsignierte SSL Zertifikate. Dieses Zertifikat kann durchaus so benutzt werden, es ist aber empfohlen dieses durch ein selbst Erstelltes zu ersetzen. Die Benutzung eines öffendlichen Private Key (öffentlich, weil es im CVS liegt) ermöglicht es potenziellen Angreifern das Nachbauen der Verschlüsselung und somit das Mitlesen der Daten.

Um ein eigenes Zertifikat zu erstellen, findet ihr hier ein Script. Dies funktioniert unter Linux, in dem OpenSSL installiert sein muss. Es erstellt die Dateien server.pem und cacert.pem. Die server.pem enthält dabei den sog. Privatekey und sollte unter Verschluss gehalten werden und nicht weiter gegeben werden. Die Dateien müssen dann beide nach /etc/enigma2/ kopiert werden und die dort vorhandenen ersetzt werden.

Da es ein selbst signiertes Zertifikat ist, meckern die Browser über ein nicht vertrauenwürdes Zertifikat. Das liegt daran, dass das Zertifikat nicht von einer sicheren Stelle überprüft wurde. Um sich mit der Box verbinden zu können, müsst ihr das Zertifikat im Browser manuell hinzufügen. Firefox bietet dies in der entsprechenden Fehlermeldung von sich aus an. IE- oder Opera-Nutzer müssten gucken wie das bei ihnen funktioniert.

Linux Script zum generieren eines eigenen SSL-Zertifikat

#!/bin/sh ############################### # script to generatate a self signed ssl certificate ############################### openssl req -new > server.cert.csr openssl rsa -in privkey.pem -out server.cert.key openssl x509 -in server.cert.csr -out server.cert.crt -req -signkey server.cert.key -days 9000 cat server.cert.key server.cert.crt > server.pem cat server.cert.crt > cacert.pem mkdir ./generatedCERT mv server.pem ./generatedCERT/ mv cacert.pem ./generatedCERT/ echo 'new certificate is stored in ./generatedCERT/' echo 'copy server.pem and cacert.pem to /etc/enigma2/'

Eine Anmerkung: Falls openssl bei Generieren des Zertifikates beim 3. Befehl (mit x509) einen Fehler ausgibt, muss die Anzahl der Tage verringert werden. Der Stichtag für den Überlauf der Variablen ist im Jahr 2036 und die Anzahl der Tage darf nicht größer sein als bis zu diesem Stichtag.

Falls auf der Dreambox OpenVPN installiert ist, sollte dieses Script 1:1 auf der Dreambox laufen.

Wichtig noch: Nach Generierung der Zertifikatsdateien müssen die Dateien server.pem und cacert.pem in den Ordner /etc/enigma2 auf der betreffenden Dreambox kopiert werden. Der Rest der Dateien braucht NICHT auf die Box kopiert werden.

Zurück zur Übersicht:Gemini-Wiki:Portal oder Hauptseite