SFTP Zugang über OpenSSH einrichten mit Qnap-NAS

Diese Seite befindet sich im Entwurfsstadium und wird von EgLe bearbeitet.

| Dieser Artikel wurde getestet unter: Qnap TS-119 |

| Dies ist nichts für Anfänger, es werden keinerlei Haftung für Datenverluste usw. übernommen! Das ist schon ein größerer Eingriff und erfordert eine Menge Arbeit an Konfigurationen |

Inhaltsverzeichnis

Einleitung

In diesem Beispiel wird von einem Qnap ausgegangen die mit der neuen Firmware 3.x ausgestattet sind.

Hier geht es darum ein SFTP Zugang über OpenSSH einzurichten.

Die Vorteile sind: chroot-jail (bestimmte Benutzer werden in einem Verzeichnis gefangen), die Tatsache, dass die Admin-Anmeldung unterbunden werden kann sowie die Authentifizierung der Benutzeranmeldung über Public-Private-Keys (Brute-Force-Angriffe sind damit ausgeschlossen).

Nehmt euch die Zeit und geht das ganze Langsam und mit dem Kopf durch,

ein kleiner Tippfehler irgendwo und das große Suchen geht los warum das nicht funktioniert.

Zurück zum Inhaltsverzeichnis:

Voraussetzung

- Installation neuer Firmware sollte bekannt sein

- Backup des Qnap sollte bestehen

- Telnet bzw. ssh Zugang sollte bekannt sein

- Editieren von Linux Konfigurations-dateien

- Spass, Lust und eine Menge Zeit!

- Umgang mittels Terminal (Linux) oder Putty (Windows) sollte bekannt sein

- Umgang mit dem Editor vi

- Umgang mit dem Midnight Commander mc

- ein wenig sollte die Datenstruktur bekannt sein (z.B. wo die HDD eingebunden ist)

Zurück zum Inhaltsverzeichnis:

1. die benötigten IPKG Pakete installieren

Man meldet sich mittels Terminal (Linux) oder Putty (Windows) als admin bei der Qnap an

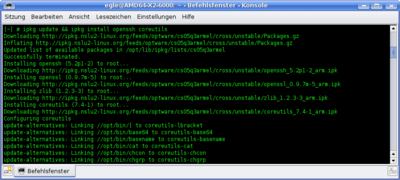

aktualisiert den IPKG-Repository und installiert sich folgende 2 Pakete:

ipkg update && ipkg install openssh coreutils

Den aktuelleren OpenSSH verwenden wir Später zur Verschlüsselung,

die coreutils beinhalten einige zusätzlich Befehle die nicht in der Busybox enthalten sind.

Das ganze sollte in etwa so aussehen:

| Wenn man nur testen will, ob ein Paket vorhanden/installierbar ist, dann ergänzt den install-Befehl um die option -test am Ende des gesamten Befehls: |

Zurück zum Inhaltsverzeichnis:

2. Erstelle der neuen Benutzer

Chroot-Zugriff (das ist der Gefängnis-Benutzer, welcher in seinem Home-Verzeichnis gefangen werden soll).

Dies macht man am besten über die Web-Oberfläche siehe Benutzer erstellen.

Sind schon die Benutzer alle vorhanden die später Zugriff über SFTP erhalten sollen kann man mit dem nächsten Punkt fortfahren.

Dies benutze ich nicht, kann also kein Screenshot machen und nichts dazu erklären.

Vielleicht kann ja da ein anderer User aushelfen???

Zurück zum Inhaltsverzeichnis:

3. Erstellen der Home-Verzeichnisse

Jeder Benutzer (außer den eigenen) der später einen SFTP-Zugang erhalten soll benötigt

ein eigenen Home-Verzeichnis in welches er dann mittels Chroot gefangen wird und nur das

zu sehen bekommt was wir ihm im Home-Verzeichnis sehen lassen wollen.

Da die Interne Festplatte (zumindest bei mir) auf /share/HDA_DATA gemountet bzw. eingebunden ist

wollen wir hier unser Reales Homeverzeichnis anlegen.

wir gehen per Terminal auf die Box und wechseln auf die Festplatte:

cd /share/HDA_DATA mkdir home cd home

Hier erstellen für jeden User ein eigenes Homeverzeichnis und vergeben entsprechend die Rechte

mkdir monika chmod 755 monika chown admin monika chgrp administrators monika

Diese Rechte benötigen wir damit später auch die Chroot-Jail funktionieren kann.

Dies wiederholen wir mit jedem User der später einen SFTP-Zugang erhalten und Gefangen werden soll.

Als nächstes editieren wir auf der Qnap die /etc/passwd am besten mit vi

vi /etc/passwd

Original /etc/passwd

admin:x:0:0:administrators:/root:/bin/sh guest:x:65534:65534:guest:/tmp:/bin/sh egle:x:500:100:Linux User,,,:/:/bin/sh monika:x:501:100:Linux User,,,:/:/bin/sh rainer:x:502:100:Linux User,,,:/:/bin/sh

neue geänderte /etc/passwd

admin:x:0:0:administrators:/root:/bin/sh guest:x:65534:65534:guest:/tmp:/bin/sh egle:x:500:100:Linux User,,,:/:/bin/sh monika:x:501:100:Linux User,,,:/home/monika:/bin/sh rainer:x:502:100:Linux User,,,:/home/rainer:/bin/sh

diese ändern wir und Kontrollieren in Ruhe nochmals alles und speichern diese dann auch.

nun wechslen wir ins Home der root:

cd /home

und legen uns hier Symlinks an zu allen realen Home-Verzeichnisse der entsprechenden Benutzer an

ln -s /share/HDA_DATA/home/monika monika ln -s /share/HDA_DATA/home/rainer rainer ln -s /share/HDA_DATA/home/werner werner ln -s /share/HDA_DATA/home/michael michael.....

Zurück zum Inhaltsverzeichnis:

4. sshd_config vorbereiten

Erstelle zuerst unter auf eurer Festplatte /share/HDA_DATA/ das Verzeichnis custom

und kopiert anschließend die sshd_config-Datei dahin!

mkdir /share/HDA_DATA/custom cp /etc/ssh/sshd_config /share/HDA_DATA/custom/sshd_config

Nun wollen wir die neue sshd_config auf der HDD im custom Verzeichnis editieren

vi /share/HDA_DATA/custom/sshd_config

Nun sucht die folgende Stelle AllowUsers.

Anschließend ergänzt/ändert den darin enthaltenen Wert um admin und den Benutzernamen (z.B.).

AllowUsers admin egle monika rainer

Jetzt dürfen sich die hier eingetragenen Benutzer admin, egle, monika, rainer über ssh z.B. putty (für Windows) an der Qnap anmelden.

Zurück zum Inhaltsverzeichnis:

5. Ersetzen des ssh-daemons auf openssh-daemon

Jetzt mounten wir uns den /dev/mtdblock5 damit wir dort ein autorun.sh-Skrip erstellen können.

mount -t ext2 /dev/mtdblock5 /tmp/config cd /tmp/config/ vi autorun.sh

In dieser autorun.sh fügen wir folgendes ein:

#!/bin/sh # -------------------------- # SSH restarten # -------------------------- #Replace QNAP's bogus SSHD daemon that won't allow users to login #This is a three step process # #Step 1. Stop current daemon #Step 2. Replace with ours #step 3. Restart our daemon SSH=/usr/sbin/sshd /sbin/daemon_mgr sshd stop $SSH /usr/bin/killall sshd rm -f /var/lock/subsys/sshd cp /share/HDA_DATA/custom/sshd_config /etc/ssh/sshd_config SSH_PORT=`/sbin/getcfg LOGIN "SSH Port" -d 22` /sbin/daemon_mgr sshd start "$SSH -f /etc/ssh/sshd_config -p $SSH_PORT"

jetzt speichern wir die autorun.sh ab und dann wollen wir das Skript noch ausführbar machen und alles Demontieren.

chmod +x autorun.sh cd / umount /dev/mtdblock5

Zurück zum Inhaltsverzeichnis:

6. alten SSHD auf den neuen ändern

cp /mnt/ext/usr/sbin/sshd /mnt/ext/usr/sbin/org.sshd rm /mnt/ext/usr/sbin/sshd cp /opt/sbin/sshd /mnt/ext/usr/sbin/sshd

Nun starten wir die Box neu mit dem Reboot Befehl

reboot

Nach dem Neustart verwendet man SSH oder füer Windows-User am besten Putty für die Test,

ob man sich nun mit dem Usernamen und Passwort der User auch per SSH einloggen kann.

Wenn alles richtig funktioniert - können wir weiter machen.

Ansonsten fängt hier schon mal die erste Fehlersuche an!

Tipp: wenn man beim ssh aufruf ein -v hinten dranhängt bekommt man auch klare Ausgaben:

egle@AMD64-X2-6000:~$ ssh monika@192.168.0.5 -v OpenSSH_4.7p1 Debian-8ubuntu1.2, OpenSSL 0.9.8g 19 Oct 2007 debug1: Reading configuration data /etc/ssh/ssh_config debug1: Applying options for * debug1: Connecting to 192.168.0.5 [192.168.0.5] port 22. debug1: Connection established. debug1: identity file /home/egle/.ssh/identity type 1 <snip> debug1: Next authentication method: password monika@192.168.0.5's password:

Zurück zum Inhaltsverzeichnis:

Zurück zur Übersicht:Hilfe zum Hersteller Qnap oder Hauptseite