SSH: Unterschied zwischen den Versionen

Mfgeg (Diskussion | Beiträge) |

Mfgeg (Diskussion | Beiträge) K |

||

| (15 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | + | {|width="40%" | |

| − | [[ | + | |[[Bild:deutsch.png]] - [[SSH|in Deutsch]] |

| − | [[ | + | |[[Bild:english.png]] - [[SSH (en)|in English]] |

| − | [[ | + | |} |

| − | [[ | + | Unter '''''ssh''''' verstehen wir die ''Secure Shell'', die ''Sichere Shell''. Es handelt sich dabei nicht um eine [[Shell]] im eigentlichen Sinne, sondern nur um einen sicheren Tunnel durch ein unsicheres Netzwerk. Das bekannteste unsichere Netzwerk ist derzeit das Internet. Zur abhörsicheren Kommunikation kommt hier das bewährte [http://de.wikipedia.org/wiki/Kryptografie#Public-Key-Kryptographie Public-/Private-Key-Verfahren] zum Einsatz, da schon die Eingabe des entfernten Passworts verschlüsselt über das Netzwerk übertragen werden soll. Da diese asymetrische Verschlüsselung (verschiedene Schlüssel zu Ver- und Entschlüsselung) sehr viel (und zuviel) Rechenzeit benötigt, wird nach Fertigstellung des Verbindungsaufbaus automatisch ein dynamischer symetrischer Schlüssel (gleiche Schlüssel zu Ver- und Entschlüsselung) vereinbart, der immer wieder geändert und neu ausgehandelt wird. |

| − | |||

| − | Unter ''ssh'' verstehen wir die ''Secure Shell'', die ''Sichere Shell''. Es handelt sich dabei nicht um eine [[Shell]] im eigentlichen Sinne, sondern nur um einen | ||

| − | Wenn nur irgend möglich, sollte auf die unverschlüsselte [[Telnet]]- (oder [[FTP]]-) Verbindung verzichtet werden und statt dessen die sichere ssh-Verbindung genutzt werden. Die zu bedienende Shell des entfernten Rechners kann in beiden Fällen gleich benutzt werden. In der eigentlichen Sitzung merkt der Benutzer es gar nicht, ob er nun per unsicheres Telnet oder sichers ssh arbeitet. | + | Wenn nur irgend möglich, sollte auf die unverschlüsselte [[Telnet]]- (oder [[FTP]]-) Verbindung verzichtet werden und statt dessen die sichere ssh-Verbindung genutzt werden. Die zu bedienende Shell des entfernten Rechners kann in beiden Fällen gleich benutzt werden. In der eigentlichen Sitzung merkt der Benutzer es gar nicht, ob er nun per unsicheres Telnet oder sichers ssh arbeitet. |

== Aufruf == | == Aufruf == | ||

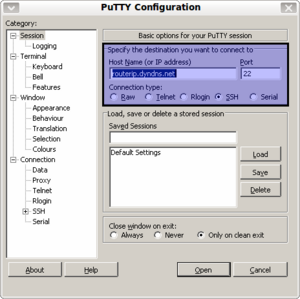

[[Bild:Hostname.png|thumb|Putty]] | [[Bild:Hostname.png|thumb|Putty]] | ||

=== Vorbereitung === | === Vorbereitung === | ||

| − | * | + | *Es muss per [[Telnet]] ein [[Passwort ändern|Passwort für den Benutzer root]] gesetzt werden. |

*[[Dropbear]] Dienst muss aktiv sein. | *[[Dropbear]] Dienst muss aktiv sein. | ||

=== Linux Client === | === Linux Client === | ||

Der Aufruf von einer Shell des lokalen Linux-Rechners aus auf die Dreambox sieht dann so aus: | Der Aufruf von einer Shell des lokalen Linux-Rechners aus auf die Dreambox sieht dann so aus: | ||

| − | + | <syntaxhighlight> | |

| + | ssh root@ip_der_dreambox | ||

| + | </syntaxhighlight> | ||

=== Windows Client === | === Windows Client === | ||

| − | Zum Aufruf von einem lokalen Windows-Rechner aus auf die Dreambox ist das Programm [ | + | Zum Aufruf von einem lokalen Windows-Rechner aus auf die Dreambox ist das Programm [[PuTTY|Putty]] sehr interessant. |

== Lizenz == | == Lizenz == | ||

| Zeile 26: | Zeile 26: | ||

== Literaturhinweise == | == Literaturhinweise == | ||

* [[Dropbear]] der SSH Server der Dreambox. | * [[Dropbear]] der SSH Server der Dreambox. | ||

| − | * Sicheres kopieren mit [[ | + | * Sicheres kopieren mit [[SCP]]. |

* Nutzung der secure shell lt. Wikiartikel [[SSH Tunnel zum Webif erstellen]]. | * Nutzung der secure shell lt. Wikiartikel [[SSH Tunnel zum Webif erstellen]]. | ||

* [http://www.linux-user.de/ausgabe/2003/07/081-zubefehl/ "Sicher senden"], ein Artikel des Magazins [http://www.linux-user.de "Linux-User"]. | * [http://www.linux-user.de/ausgabe/2003/07/081-zubefehl/ "Sicher senden"], ein Artikel des Magazins [http://www.linux-user.de "Linux-User"]. | ||

| − | * Umfangreicher [http://de.wikipedia.org/wiki/ | + | * Umfangreicher [http://de.wikipedia.org/wiki/SSH Artikel der Wikipedia]. |

* Unterforum [http://www.linuxforen.de/forums/forumdisplay.php?f=36 Sicherheit] von [http://www.linuxforen.de/forums/index.php linuxforen.de]. | * Unterforum [http://www.linuxforen.de/forums/forumdisplay.php?f=36 Sicherheit] von [http://www.linuxforen.de/forums/index.php linuxforen.de]. | ||

* Windows-Client-Programm: [http://www.putty.org Putty]. | * Windows-Client-Programm: [http://www.putty.org Putty]. | ||

| − | + | [[Kategorie:Grundlagen]] | |

| − | + | [[Kategorie:Netzwerk]] | |

| − | + | [[Kategorie:Enigma2]] | |

| + | [[Kategorie:Enigma]] | ||

Aktuelle Version vom 12. November 2016, 18:22 Uhr

Unter ssh verstehen wir die Secure Shell, die Sichere Shell. Es handelt sich dabei nicht um eine Shell im eigentlichen Sinne, sondern nur um einen sicheren Tunnel durch ein unsicheres Netzwerk. Das bekannteste unsichere Netzwerk ist derzeit das Internet. Zur abhörsicheren Kommunikation kommt hier das bewährte Public-/Private-Key-Verfahren zum Einsatz, da schon die Eingabe des entfernten Passworts verschlüsselt über das Netzwerk übertragen werden soll. Da diese asymetrische Verschlüsselung (verschiedene Schlüssel zu Ver- und Entschlüsselung) sehr viel (und zuviel) Rechenzeit benötigt, wird nach Fertigstellung des Verbindungsaufbaus automatisch ein dynamischer symetrischer Schlüssel (gleiche Schlüssel zu Ver- und Entschlüsselung) vereinbart, der immer wieder geändert und neu ausgehandelt wird.

Wenn nur irgend möglich, sollte auf die unverschlüsselte Telnet- (oder FTP-) Verbindung verzichtet werden und statt dessen die sichere ssh-Verbindung genutzt werden. Die zu bedienende Shell des entfernten Rechners kann in beiden Fällen gleich benutzt werden. In der eigentlichen Sitzung merkt der Benutzer es gar nicht, ob er nun per unsicheres Telnet oder sichers ssh arbeitet.

Inhaltsverzeichnis

Aufruf

Vorbereitung

- Es muss per Telnet ein Passwort für den Benutzer root gesetzt werden.

- Dropbear Dienst muss aktiv sein.

Linux Client

Der Aufruf von einer Shell des lokalen Linux-Rechners aus auf die Dreambox sieht dann so aus:

ssh root@ip_der_dreambox

Windows Client

Zum Aufruf von einem lokalen Windows-Rechner aus auf die Dreambox ist das Programm Putty sehr interessant.

Lizenz

Aus lizenzrechtlichen Gründen wird bei den meisten Linux-Distributionen nicht das ursprüngliche ssh eingesetzt, sondern die freie Variante der open ssh. Von den Funktionen her ist das aber zu vernachlässigen und auf der Dreambox nicht relevant.

Literaturhinweise

- Dropbear der SSH Server der Dreambox.

- Sicheres kopieren mit SCP.

- Nutzung der secure shell lt. Wikiartikel SSH Tunnel zum Webif erstellen.

- "Sicher senden", ein Artikel des Magazins "Linux-User".

- Umfangreicher Artikel der Wikipedia.

- Unterforum Sicherheit von linuxforen.de.

- Windows-Client-Programm: Putty.